Cel mai recent raport HP Wolf Security – Threat Insights Report – arată o creștere a amenințărilor detectate, inclusiv un număr mai mare de script-based malware și de atacuri de tipul HTML smuggling.

HP Inc. (NYSE: HPQ) anunță că echipa de cercetare HP Wolf Security a identificat o creștere de 27 de ori a numărului de atacuri detectate în urma unor campanii de spam Emotet în primul trimestru din 2022, comparativ cu aceeași perioadă a anului trecut – când Emotet și-a făcut reapariția.

Cel mai recent studiu global HP Wolf Security Threat Insights Report - care oferă o analiză a atacurilor de securitate cibernetică din lumea reală - arată că Emotet a urcat cu 36 de poziții și a devenit cea mai întâlnită familie de malware detectată în acest trimestru (reprezentând 9% din totalitatea programelor malware identificate).

Una dintre aceste campanii - care a vizat organizații din Japonia și a implicat deturnarea e-mailului pentru a-i păcăli pe destinatari, infectându-le PC-urile - a fost în mare parte responsabilă pentru o creștere de 879% a mostrelor de malware .XLSM (Microsoft Excel) detectate, în comparație cu trimestrul precedent.

HP Wolf Security are o imagine clară asupra celor mai recente tehnici folosite de infractorii cibernetici, izolând amenințările care au evitat barierele de securitate și au ajuns la punctele terminale ale utilizatorilor. Iată câteva dintre cele mai notabile tehnici.

- Pe măsură ce Microsoft a început să dezactiveze macrocomenzile din documentele primite de pe Internet, HP a observat o creștere a formatelor care nu se bazează pe Office, inclusiv a fișierelor Java Archive (+476%) și a fișierelor JavaScript (+42%) rău intenționate, comparativ cu trimestrul trecut. Fiind dificil de detectat, astfel de atacuri sunt greu de contracarat de către organizații și cresc șansele de infectare.

- Datele indică o creștere a atacurilor de tip HTML smuggling. Dimensiunea medie a fișierului suspect HTML a crescut de la 3KB la 12KB, ceea ce sugerează o folosire tot mai frecventă a acestei tehnici prin care infractorii cibernetici integrează malware direct în fișierele HTML pentru a evita detectarea și pentru a extrage informații financiare importante. Campanii recente au vizat bănci din America Latină și din Africa.

"Datele noastre pentru primul trimestru arată că aceasta este de departe cea mai amplă activitate marca Emotet de la începutul anului 2021 - un semnal clar că operatorii se regrupează, își refac forțele și investesc în creșterea rețelei de roboți (botnet). CISA (Cybersecurity and Infrastructure Security Agency) a descris la un moment dat Emotet ca fiind printre cele mai distructive și mai costisitoare programe malware, iar operatorii săi colaborează adesea cu grupuri ransomware - un model de lucru ce are putea fi folosit în continuare. Așadar, reapariția lor este o veste proastă atât pentru companii, cât și pentru sectorul public", explică Alex Holland, Senior Malware Analyst în cadrul echipei HP Wolf Security la HP Inc.

"Emotet a continuat, de asemenea, să favorizeze atacurile prin intermediul macrocomenzilor, cel mai probabil pentru a profita de timpul rămas până în luna aprilie, termenul limită anunțat de Microsoft pentru dezactivarea acestora sau, pur și simplu, pentru că utilizatorii le au încă activate și pot fi păcăliți să deschidă ceea ce nu trebuie."

Constatările se bazează pe datele provenite de la mai multe milioane de puncte terminale care utilizează HP Wolf Security.

HP Wolf Security urmărește programele malware pentru a înțelege și capta întregul lanț al tentativelor de infectare, atenuând amenințările care au scăpat altor instrumente de securitate. Până în prezent, clienții HP au accesat peste 18 miliarde de atașamente primite pe e-mail, pagini web și fișiere descărcate, fără a raporta breșe de securitate.

Alte constatări cheie ale raportului:

- 9% dintre amenințări nu au mai fost întâlnite înainte de momentul în care au fost izolate, iar 14% dintre amenințările cibernetice ajunse în e-mail au trecut de cel puțin o barieră de securitate.

- 45% dintre programele malware izolate de HP Wolf Security au fost fișiere Office.

- Au fost folosite 545 de familii malware diferite în tentativele de atac asupra organizațiile. Emotet, AgentTesla și Nemucod au fost primele trei.

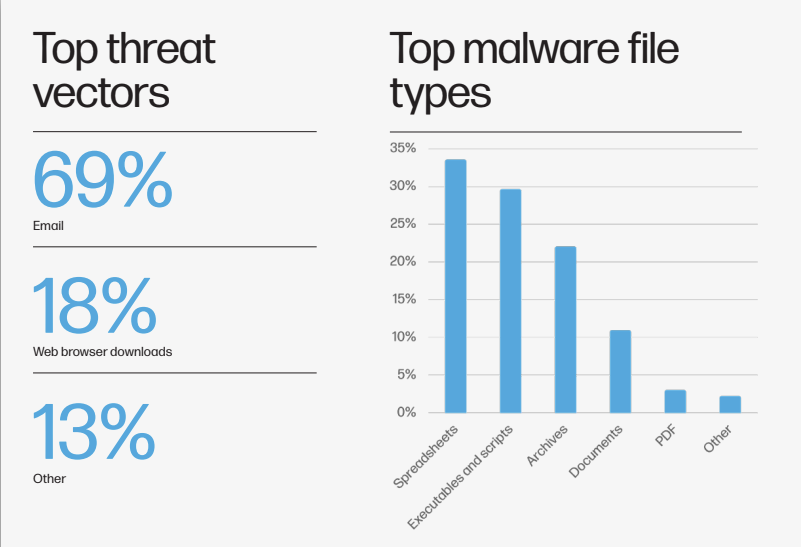

- 69% dintre programele malware detectate au fost livrate prin e-mail, în timp ce descărcările de pe Internet au fost responsabile pentru 18%. Cele mai utilizate atașamente pentru a livra malware au fost documentele (29%), arhivele (28%), fișierele executabile (21%), foile de calcul (20%).

- Cele mai frecvente momeli tip phishing au avut legătură cu tranzacții de business și au folosit cuvinte cheie, precum: “comandă”, “plată”, “cumpărare”, “cerere” și “factură”.

“Volumul și diversitatea atacurilor continuă să crească, iar pentru instrumentele convenționale devine tot mai dificil să detecteze atacurile", a precizat Dr. Ian Pratt, Global Head of Security for Personal Systems, HP Inc.

"Odată cu diversificarea tipurilor de fișiere alternative și a tehnicilor folosite de infractorii cibernetici, organizațiile trebuie să adopte o abordare stratificată a securității punctelor terminale. Aplicând principiul celui mai mic privilegiu și izolând cei mai cunoscuți vectori folosiți în atacurile cibernetice - e-mail, browser, funcții de download - programele malware livrate prin acești vectori devin inofensive. Acest lucru reduce semnificativ expunerea organizațiilor la riscul amenințărilor cibernetice."

Despre HP

HP Inc. este o companie de tehnologie care consideră că o idee bine conturată are puterea să schimbe lumea. Portofoliul său de produse și servicii – sisteme de calcul, imprimante, soluții de imprimare 3D – transformă aceste idei în realitate. Vizitează www.hp.ro.

Despre HP Wolf Security

HP Wolf Security este un nivel nou de securitate pentru punctele terminale. Portofoliul HP de funcții de securitate aplicate hardware-ului și de servicii de securitate pentru punctele terminale sunt concepute pentru a ajuta organizațiile să-și protejeze computerele, imprimantele și angajații împotriva atacatorilor cibernetici. HP Wolf Security oferă reziliență și protecție completă a punctelor terminale, care începe cu hardware-ul și se extinde pentru software și servicii.